Я пытаюсь определить, где блокируется подключение к внешнему хосту через определенный порт TCP. Трассировка для Windows , использует только ICMP, и телнет скажет мне только что порт будет заблокирован , а не где. Кто-нибудь знает утилиту Windows, похожую на traceroute, которая этого добьется?

windows

networking

tcp

trace

Ллойд Манграм

источник

источник

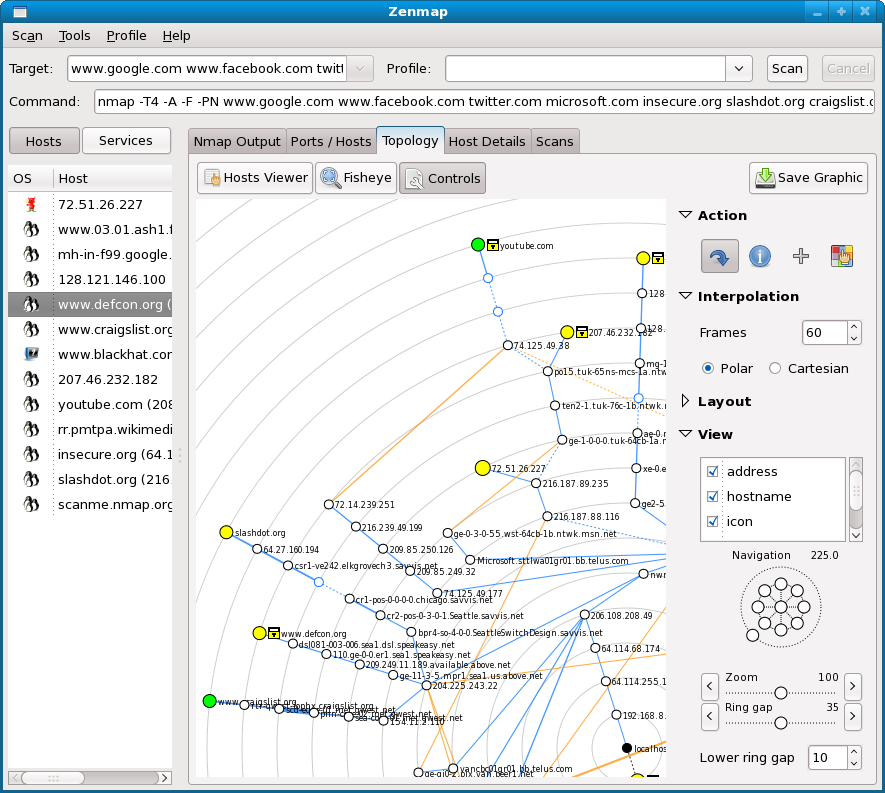

nmapона фактически выполняет трассировку ICMP. Также странно, вы указываете порт 8000, ноnmapиспользуете порт 443 для фактической трассировки. Зачем?Scapy имеет функцию трассировки tcp, описанную в этом руководстве по Scapy . Scapy может быть установлен на Windows, вот инструкция . Я не уверен, что его функция доступна в версии для Windows, но это может быть.

Это поможет узнать Python или, по крайней мере, кое-какие знания о программировании ОО (объектно-ориентированного), но вам может и не понадобиться просто следовать руководству, с которым я связан. Scapy также предполагает, что у вас есть базовое понимание модели OSI, я думаю.

источник

Я не уверен, что nmap --traceroute будет работать правильно в Windows из-за того, что Windows игнорирует запросы на нестандартные TTL. Я просто получаю странный путь из двух прыжков к чему-то, что примерно в 10-20 прыжках:

Я отправлю ответное письмо, если найду что-то подходящее для цели, которое еще не было упомянуто.

источник

Вы можете найти ряд ссылок Google.

Реализация Linux на traceroute , позволяющая использовать протокол TCP и заменившая старую реализацию во многих дистрибутивах. Просто используйте

-Tфлаг в этих системах.На Mac

-P TCPделает свою работу.Исторически был разработан ряд специальных инструментов; среди других ссылок есть простой скрипт на python, который также может использоваться для указания порта, который нужно исследовать: tcptraceroute.py, в то время как одним из самых популярных является tcptraceroute Майкла Торена.

источник

Я не знаю ни о каком инструменте traceroute для окон, который позволяет вам определять порт. Протокол ICMP разработан для такого рода диагностики маршрута; других протоколов нет. Вероятно, что если сам хост, если не отказывается от соединения, где-то на маршруте находится межсетевой экран, который просто отбрасывает пакеты, не возвращая никакой другой информации источнику, и в этом случае никакая утилита не будет работать в вашей ситуации.

Вы можете попробовать запустить Wireshark , а затем подключиться по телнету на желаемом порту к целевой системе. Вы могли бы (но , вероятно , не будет) получить

TCP_RESETилиDEST_UNREACHили что - то от любых брандмауэр блокирует соединение, но это маловероятно. В конечном счете, вам нужно поговорить с сетевыми людьми, которые могут проследить маршрут и посмотреть на пути наборов правил межсетевых экранов.Удачи.

источник

Есть несколько альтернатив Windows любимому LFT UNIX .

К сожалению, ни один из тех, кто приходит на ум, не является бесплатным. Но они довольно хороши.

К сожалению, если вы используете WinXP SP2 ~, у вас могут возникнуть проблемы с выполнением любой трассировки TCP. Это связано с удалением поддержки необработанных сокетов.

источник

Попробуйте NETSCAN http://www.softperfect.com/products/networkscanner. Это больше, чем просто сканирование одного устройства, вы можете получить его для проверки диапазона IP-адресов и портов, и это бесплатно.

источник